zyxel 與 fortigate 建立VPN 點對點通道

前言

換公司後,DevOps還要兼網管,

然後,在辦公室還要連vpn才能連到dev的開發環境(?

我很懶,為什麼要這樣對我,

所以...就改了吧。

正文

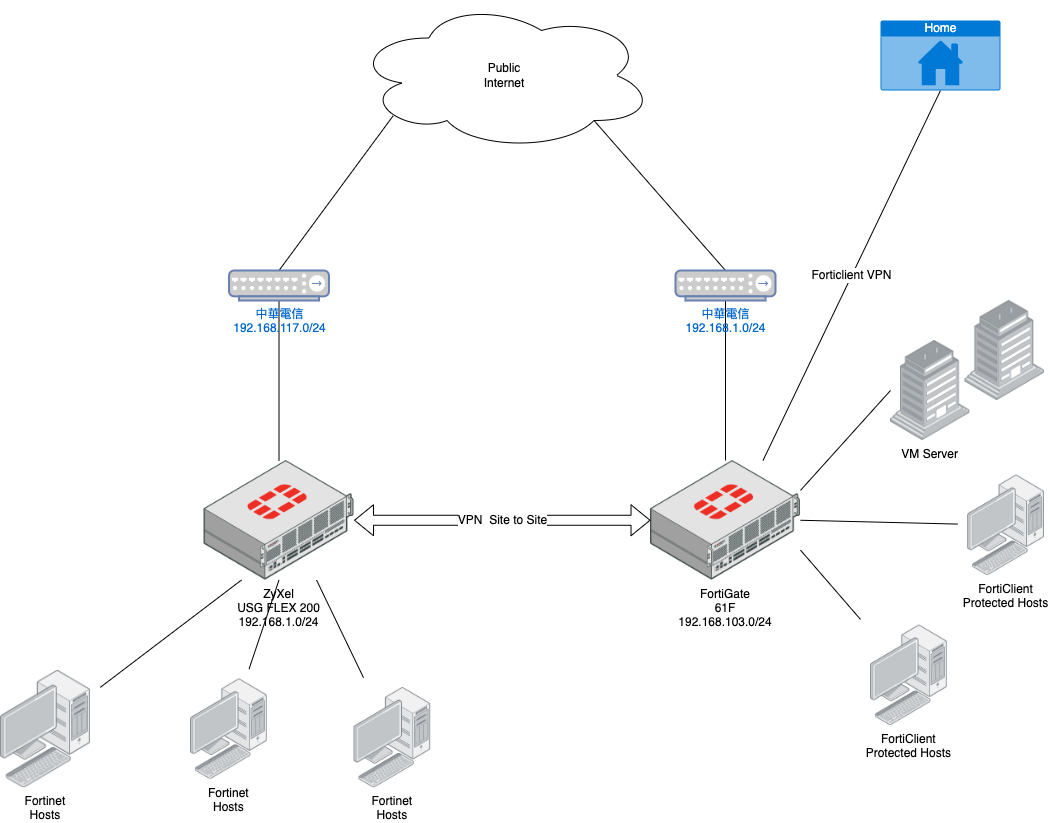

預計完成的架構圖如上

有幾個地方的坑很深,

建議都先查一下。

本次做的是site to site VPN連線

1. 檢查小烏龜跟防火牆的連線方式

因爲有申請固定ip,但本來是透過小烏龜連到外網,

後來一查才發現應該是要讓Firewall自己擁有實體ip才對。

不用再透過FW。

有幾種解法,

- 小烏龜改bridge mode (網路上看到的都這種居多)

- 小烏龜改浮動ip撥接,然後再FW上使用固定ip 撥接方式。

重點是要讓防火牆有直接的對外ip,環境上會比較單純。

我之前的環境,小烏龜連到Zyxel 是192.168.1.X ,

然後小烏龜接防火牆走wan port,但到內部的機器ip也是192.168.1.X,

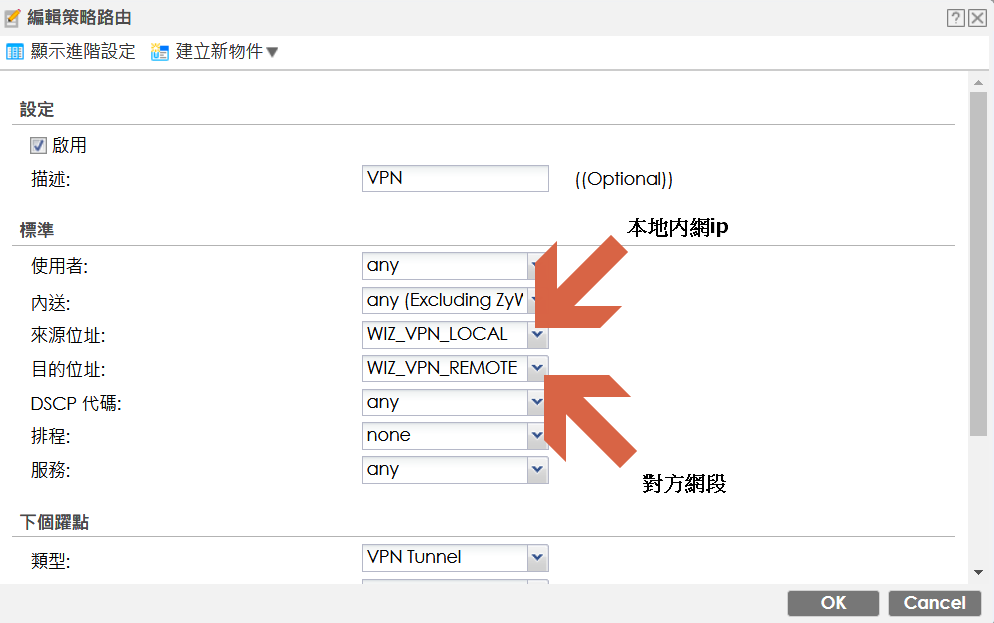

2.設定 ipSec

這邊設定的方式網路上很多種,可以先看一下 [Nebula x Firewall]與Fortigate建立IPSec站到站site-to-site VPN

關鍵點在,Phase 1、Phase 2跟金鑰的設定一定要兩臺一樣。

我在連線的時候,一直碰到ZyXel 連vpn時 一直timeout,

最後是在改完 1 的架構以後,一整個雨過天晴

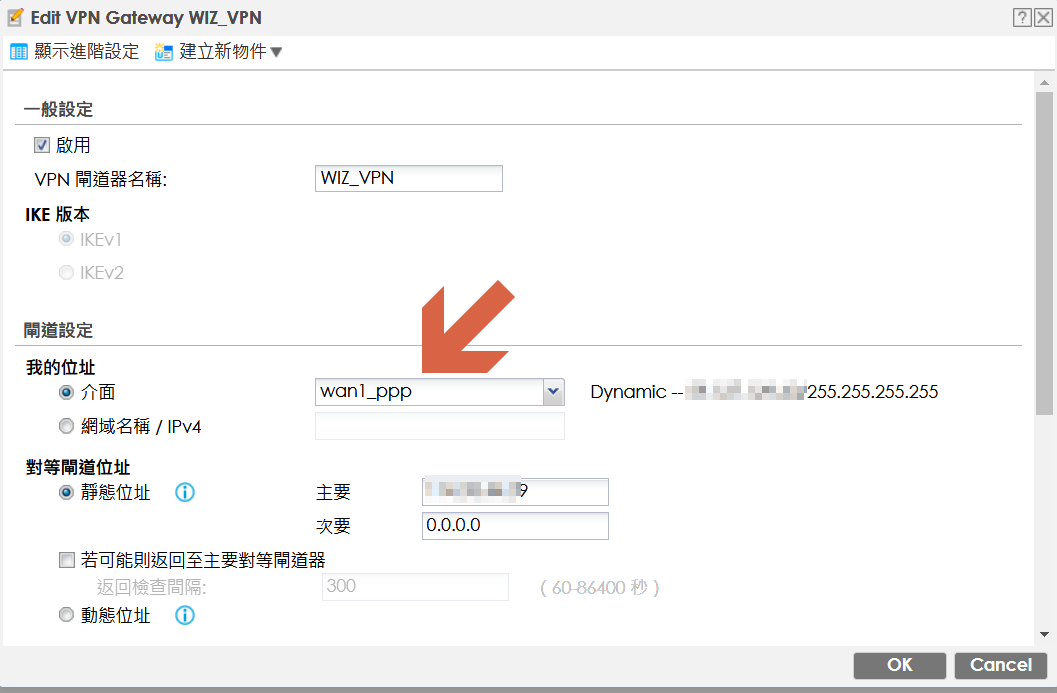

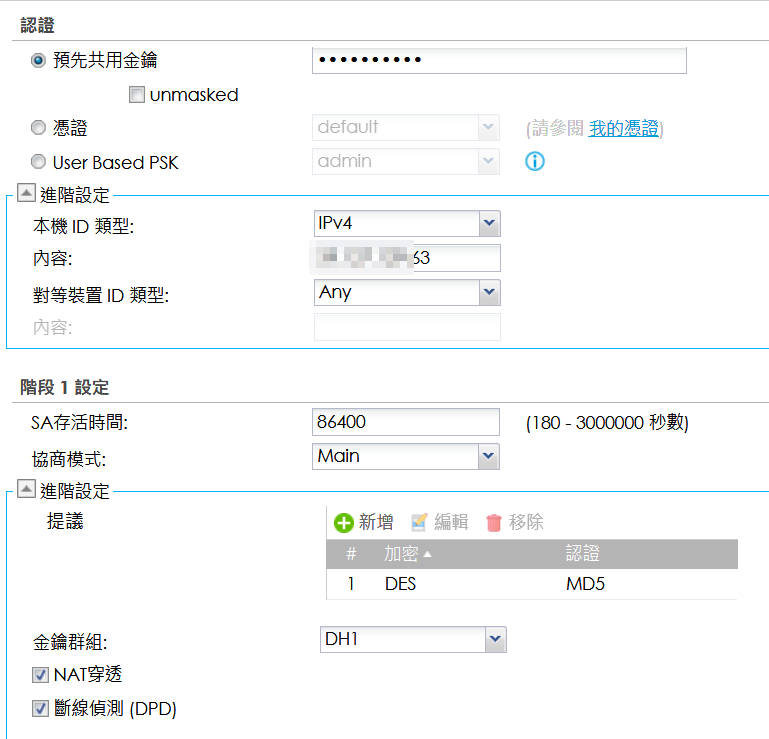

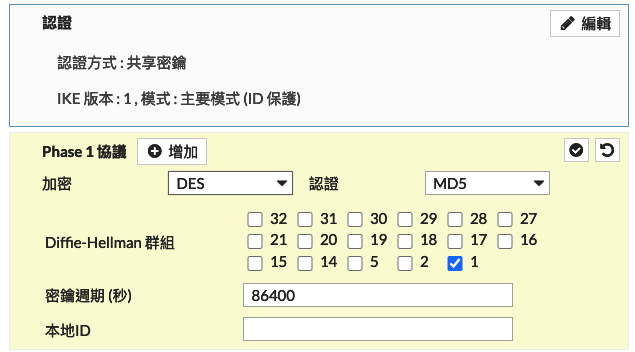

Zyxel的IPsec設定

本地的ip跟遠端的ip要分清楚

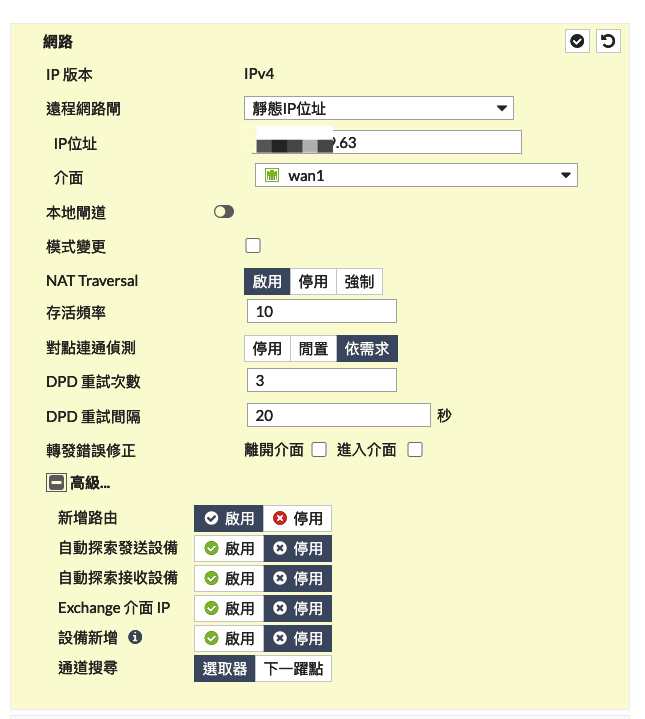

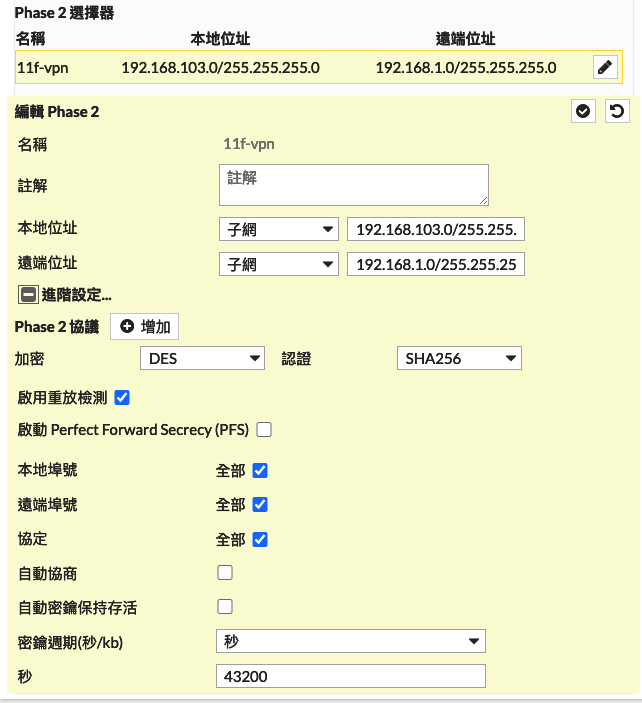

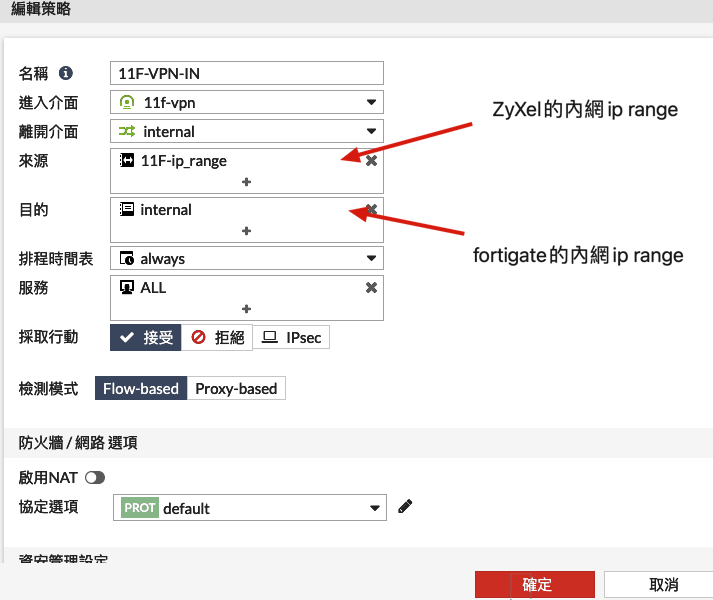

fortigate的IPsec通道 設定

然後檢查連線有沒有通,

兩邊都要設定好,才會通。

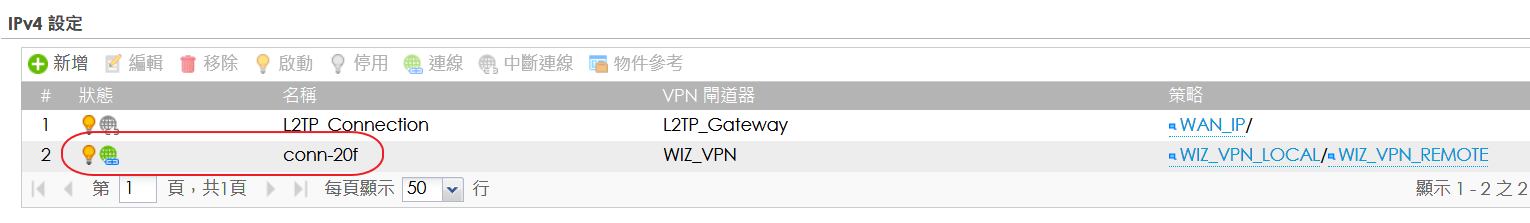

3. 設定路由

我看的網路上的教學,他們是一設定好後,就連的通了。

但我怎麼連就是不通。

-

用tracert看路由,是只跑到192.168.1.1 (Zyxel FW上),就沒在往下了。於是先弄個(ZyXel )策略路由,看轉不轉的過去。

-

fortigate的防火牆策略及路由,防火牆記得不能開NAT。

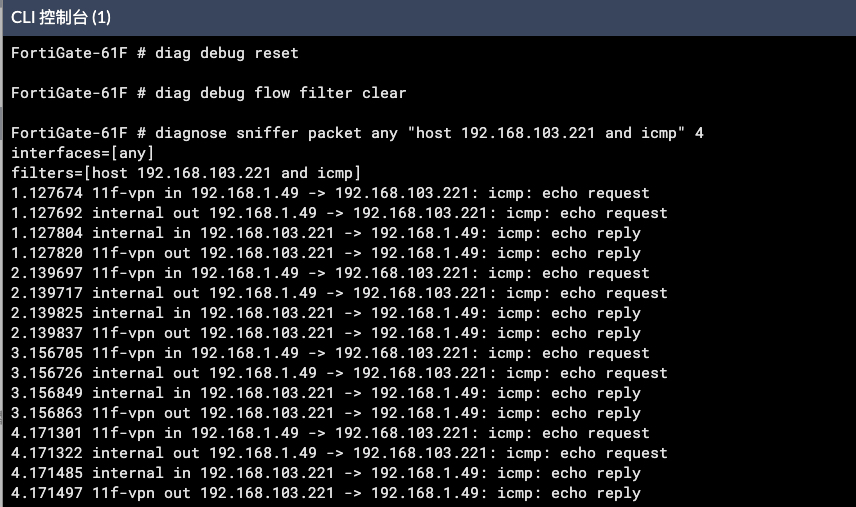

fortigate上面檢查的方式有兩種

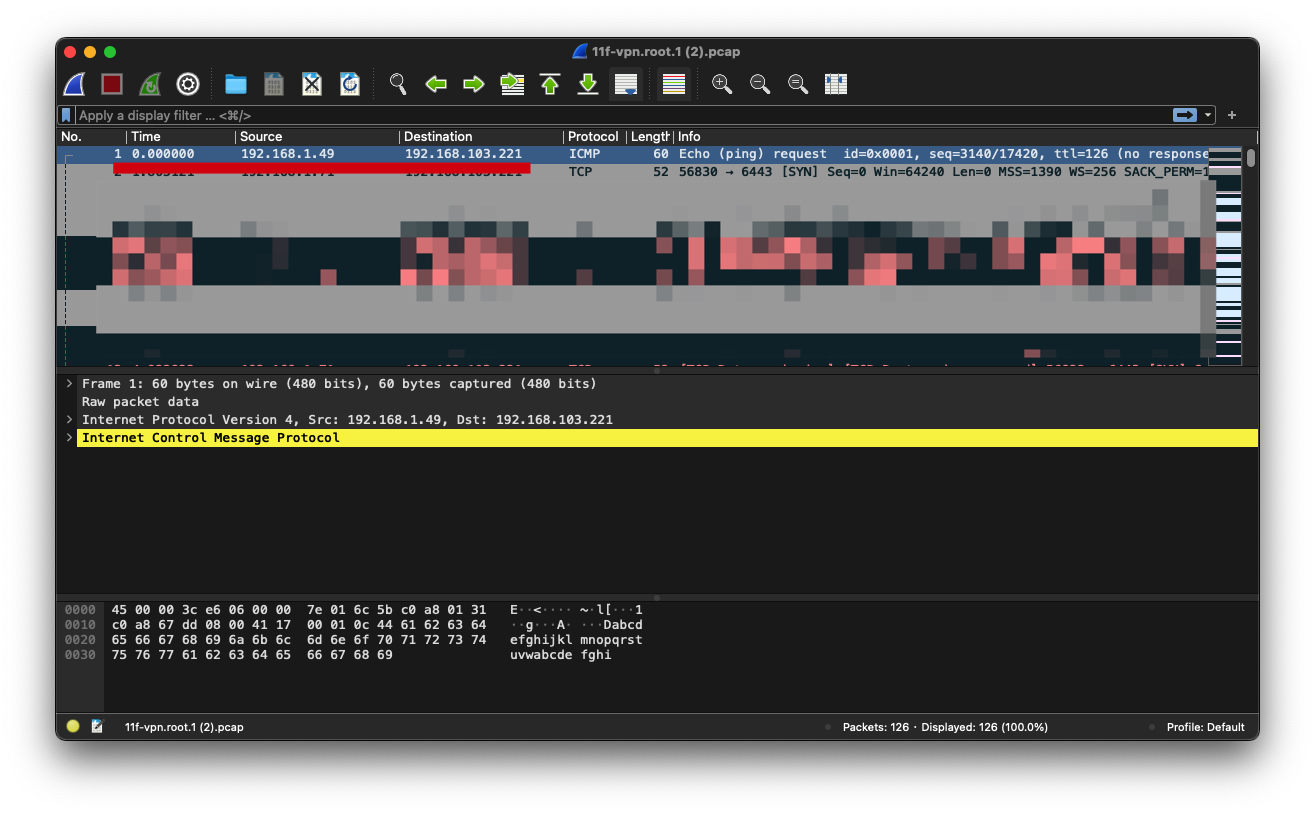

- 撈封包,然後用wireshark看

- 到fortigate的 CLI控制檯下指令查(這個比較快)

diag debug reset

diag debug flow filter clear

diagnose sniffer packet any "host 192.168.103.221 and icmp" 4

正常的話,會像這樣有回應

我當時碰到的是有流量打到 fortigate的機器上,但沒有轉過去,

所以路由跟防火牆

結語

花了我三天的時間,我真的只是個半吊子的網管,網路我不熟阿 嗚嗚...(╥﹏╥)

讓我懷念起以前當MIS時的防火牆設定,都是廠商幫我們設定的,我們只要稍微知道一些管理就好,感謝ShareTech 。老闆!!如果下次採購時,我還在的話,我要換廠商啊啊啊。

ref.